Fiscalía de CDMX en gestión de Godoy vigiló geolocalización de ciudadanos en 48 mil ocasiones; no reporta delitos resueltos

Durante la gestión de Ernestina Godoy, la Fiscalía General de Justicia de la Ciudad de México intervino la geolocalización de teléfonos celulares en 48 mil ocasiones solo entre 2020 y 2021, de acuerdo a la propia información proporcionada por la dependencia. Con esto pudo conocer su ubicación sin tener la autorización de un juez para todas las intervenciones, pese a ser un requisito legal.

Estas vigilancias de geolocalizaciones, sin embargo, no consiguieron la detención de presuntos delincuentes o el rescate de víctimas en riesgo, como lo demuestra la información oficial obtenida mediante solicitudes de transparencia y recursos de revisión.

En noviembre pasado, The New York Times publicó que Godoy espió a opositores políticos del gobierno de Claudia Sheinbaum –como el exalcalde de Benito Juárez, Santiago Taboada o la senadora del PAN, Lilly Téllez–, mediante la supuesta fabricación de investigaciones con las que solicitaban a concesionarias de telefonía móvil acceder a sus registros telefónicos. Aunque la entonces fiscal negó el espionaje.

Pero no se quedó ahí. Durante la gestión de Godoy Ramos, la Fiscalía adquirió y utilizó un software para intervenir la ubicación de celulares con la empresa Arcafa S. A. de C. V., una proveedora especializada en equipamiento de seguridad y única intermediaria que vende el software TGR Dashboard para vigilar geolocalizaciones en México.

Así consta en los contratos FGJCDMX-056/2020 y FGJCDMX-064/2021 que la Fiscalía hizo con la empresa Arcafa para la “adquisición de un software de geolocalización de dispositivos móviles”, durante 2020 y 2021, y por lo que pagó 31 millones 137 mil pesos, según consta en las contrataciones de la institución publicadas en la Plataforma Nacional de Transparencia (PNT).

Aunque la Fiscalía ocultó el nombre del software y las características del dispositivo, se pudo confirmar que Arcafa es la proveedora del software TGR Dashboard por otros cuatro contratos que hizo por el mismo servicio con la Fiscalía General de Justicia del Estado de México, en los que sí se detallan las especificaciones técnicas de la licencia para intervenir celulares.

Y este equipo, según la propia fiscalía, fue utilizado en 48 mil ocasiones.

Animal Político pidió al área de comunicación social una entrevista o postura respecto a esta investigación, pero no respondió.

El espionaje hecho en la Fiscalía CDMX

Aunque las Fiscalías del país tienen la facultad legal para intervenir la ubicación de personas, el artículo 303 del Código Nacional de Procedimientos Penales establece que sólo puede realizarse con previa autorización de un juez federal.

La única excepción para hacerlo sin permiso judicial es cuando se acredite que la vida de una persona está en riesgo. Pero, aún en ese supuesto, tendría que ratificar la vigilancia ante un juez en menos de 48 horas para suspender o ampliar el periodo de vigilancia.

Para comprobar la legalidad del uso de ese software, Animal Político hizo una serie de solicitudes de información, entre ellas, se preguntó a la Fiscalía de la Ciudad de México “cuántas consultas u ocasiones utilizaron o ejecutaron las tecnologías, softwares, plataformas o aparatos que adquirieron con la empresa Arcafa S. A. de C. V. para el software de geolocalización, durante el 1 de enero de 2018 y el 31 de enero del 2024”.

Lee más | Fiscalía de CDMX identificó desde 2020 a Miguel N, el feminicida de Iztacalco, pero no hizo nada

En un principio, la fiscalía se negó a responder, pero el Instituto de Transparencia de la Ciudad de México (INFOCDMX) determinó que la institución no buscó en todas sus áreas y la obligaron a entregar la información, como consta en la resolución al recurso de revisión INFOCDMX/RR.IP.0812/2024.

Al acatarlo, la Fiscalía explicó que “la disponibilidad del contrato FGJCDMX-056/2020 fueron 23 mil 767 consultas, de las cuales se utilizó el total; de tal suerte que se requirió el contrato FGJCDMX/064/2021, con disponibilidad de 25 mil consultas, en las que se utilizaron todas”.

Esto confirmó que la Fiscalía hizo 48 mil 767 intervenciones de geolocalizaciones de celulares entre 2020 y 2021.

Al preguntar sobre los fundamentos legales que les permitió usar la licencia de Arcafa, la Fiscalía respondió que se finca en los artículos 291 y 303 del Código Nacional de Procedimientos Penales, que establecen que “el titular de la FGR y procuradores de las entidades podrán solicitar al juez federal, la autorización para practicar la intervención, expresando el objeto y necesidad de la misma”.

Sin embargo, la Policía de Investigación (PDI) –autoridad de la Fiscalía responsable de utilizar el software de Arcafa– no sabe cuántas solicitudes judiciales se presentaron para las vigilancias de ubicaciones, porque no es su facultad tener esa información, pues sólo sigue las órdenes del Ministerio Público, según respondió al recurso de revisión.

Ante esta respuesta, se preguntó a la Fiscalía “cuántas solicitudes para la intervención de comunicaciones privadas, informáticas o de telecomunicaciones, presentaron ante cualquier área del Poder Judicial de la Federación, durante el 1 de enero del 2018 y enero del 2024”.

La Fiscalía respondió que buscó en siete áreas: Investigación en Materia de Trata de Personas, de Feminicidio, de investigación de delitos de cometidos en agravio de niños; delitos sexuales, de violencia familiar, en agravio de grupos de atención prioritaria y la Fiscalía de Justicia Penal para Adolescentes.

Ninguna de ellas reconoció haber hecho solicitudes ante un juez para intervenir geolocalizaciones en el periodo que realizaron los 48 mil seguimientos con el software de Arcafa.

Por ejemplo, la fiscalía de Investigación de los Delitos en Materia de Trata de Personas, donde la naturaleza de los casos podría entrar el supuesto previsto en la ley del riesgo de muerte de las víctimas, respondió que “en relación a sus peticiones se informa que después de realizar una búsqueda en la base de datos con la que cuenta esta fiscalía, el resultado obtenido es de 0 (cero)”, según informó en el oficio FGJCDMX/CGIDGAV/FIDMTP/000097/2024-01.

Mientras que la Fiscalía de Investigación del Delito de Feminicidio detalló las solicitudes de intervención a las comunicaciones privadas que realizó en enero, febrero y septiembre de 2023. Se trató de cuatro peticiones a empresas concesionarias como AT&T, Pegaso, Telmex y Telcel para “conocer la ubicación y dar cumplimiento a orden de aprehensión”, de las cuáles tres fueron autorizadas.

Además, en enero, febrero, septiembre y noviembre de 2023, hizo cinco peticiones para extracciones de datos, que consistió en la “búsqueda de mensajes o imágenes relacionados con los hechos”, y solo tres fueron autorizadas. Sin embargo, en ninguno de esos casos se trató de autorizaciones para la geolocalización de celulares.

Por lo tanto, usar el software de la empresa Arcafa sin autorización judicial, se considera espionaje, como lo explicó el director de la Red en Defensa de los Derechos Digitales (R3D) Luis Fernando García Muñoz, especialista en asuntos jurídicos en materia de intervención a las comunicaciones privadas y espionaje.

“Es ineludible obtener una autorización judicial federal, porque la extracción de información sin consentimiento y sin autorización del propietario constituye una intervención de comunicaciones privadas, según lo que ha dicho la propia Suprema Corte”, explicó García Muñoz.

La única posibilidad que eximiría a la Fiscalía de pedir autorización judicial para intervenir geolocalizaciones por menos de 48 horas, sería en casos de emergencia cuando la vida de alguien esté en peligro, pero, al preguntarle al respecto, respondió que nunca aplicó dicho criterio, porque “no realiza ningún tipo de intervención sin que sea autorizada por el Juez”.

Tampoco tiene evidencia de los resultados obtenidos con las intervenciones, pues al preguntarle en las solicitudes 092453824000015 y 092453824000010 contestó que “no se encontró registro” de personas rescatadas o detenidas, luego de vigilar geolocalizaciones.

Tras la publicación del diario The New York Times, sobre el espionaje en contra de detractores políticos, los diputados locales de oposición en la Ciudad de México lo sumaron a sus argumentos para votar en contra de la ratificación de Godoy Ramos en la Fiscalía el pasado 8 de enero. Después de su salida se unió al equipo de campaña de Claudia Sheimbaum Pardo, quien la incluirá como Consejera Jurídica de la Presidencia en su gobierno.

Seguridad Pública de Harfuch también compró software para extraer información

La Secretaría de Seguridad Ciudadana de la Ciudad de México, en la gestión de Omar García Harfuch, adquirió licencias israelíes del Dispositivo Universal de Extracción Forense (UFED, según sus siglas en inglés) para vulnerar la seguridad de celulares de ciudadanos y extraerles archivos personales.

Lee más | Omar García Harfuch, el ‘superpolicía’ de Sheinbaum que llega a la Secretaría de Seguridad

UFED es fabricado por la empresa Cellebrite, que ayudó al Buró Federal de Investigación de Estados Unidos (FBI, por sus siglas en inglés) a desbloquear el iPhone del agresor del tiroteo en el Centro Regional Inland en San Bernardino, California, que dejó 14 muertos en 2015, luego de que Apple se negó a cooperar, según reportes difundidos en 2016 por la prensa israelí.

La empresa Cellebrite es de los principales fabricantes en el mundo en tecnologías para vulnerar la seguridad de dispositivos, pero sus productos UFED son de las más populares, al permitir desbloquear y acceder a archivos, imágenes o registros telefónicos de equipos tecnológicos que cuenten con Windows, Android o sistemas operativos de Apple.

La Secretaría, entonces encabezada por García Harfuch, entregó al Congreso de la Ciudad de México el Informe Anual de Evaluación y Resultados 2023, del programa de Fortalecimiento del Estado de fuerza y Capacidades Institucionales de los Cuerpos Policiales de la CDMX, donde reconoció que tenían cuatro licencias de los software UFED Touch2 y dos licencias UFED 4PC, ambas capaces de vulnerar la seguridad física de computadoras y celulares para extraerles información.

En el informe detalló que la Secretaría adquirió la licencia israelí desde 2020, “para reproducir, sustraer, destruir, modificar o perder información contenida en los mismos (sistemas, equipos informáticos y de telecomunicaciones), con la finalidad de obtener evidencia sobre el delito cometido y, en su caso, hacerlo del conocimiento de las autoridades competentes”.

Pese a que la SSPC admitió sustraer información de equipos informáticos por más de 3 años, en ninguna ocasión pidió autorización de jueces federales para vulnerar dispositivos, porque admitió que “no tiene competencia para solicitar la intervención de comunicaciones y, por tanto no posee lo requerido”, según la respuesta a la resolución INFOCDMX/RR.IP.0666/2024.

Aunque en el caso de la vulneración de equipos no hay claridad judicial. Puesto que al tratarse de una institución policial, podrían tener este tipo de tecnologías, y podría extraer la información cuando el propietario del equipo da su consentimiento, de lo contrario debe pedirse permiso a un juez, explicó Luis Fernando García de R3D.

En ninguno de los reportes anuales presentados por la Secretaría desde 2020 a los legisladores capitalinos se detalló cuánto costó adquirir las licencias de UFED, el nombre del proveedor que se les vendió, ni la cantidad de ocasiones que vulneraron celulares o los resultados obtenidos con las intervenciones.

“Esta investigación fue realizada gracias al soporte del Consorcio para Apoyar el Periodismo Independiente en la Región de América Latina (CAPIR), un proyecto liderado por el Institute for War and Peace Reporting (IWPR).”

Relacionado

Mountbatten Windsor perdió su título de príncipe por sus vínculos con el pedófilo convicto Jeffrey Epstein, aunque él niega haber cometido algún delito.

Andrés Mountbatten Windsor, antiguo príncipe y hermano del rey Carlos III del Reino Unido, fue arrestado este jueves por presunta mala conducta en el ejercicio de un cargo público, según informó la BBC.

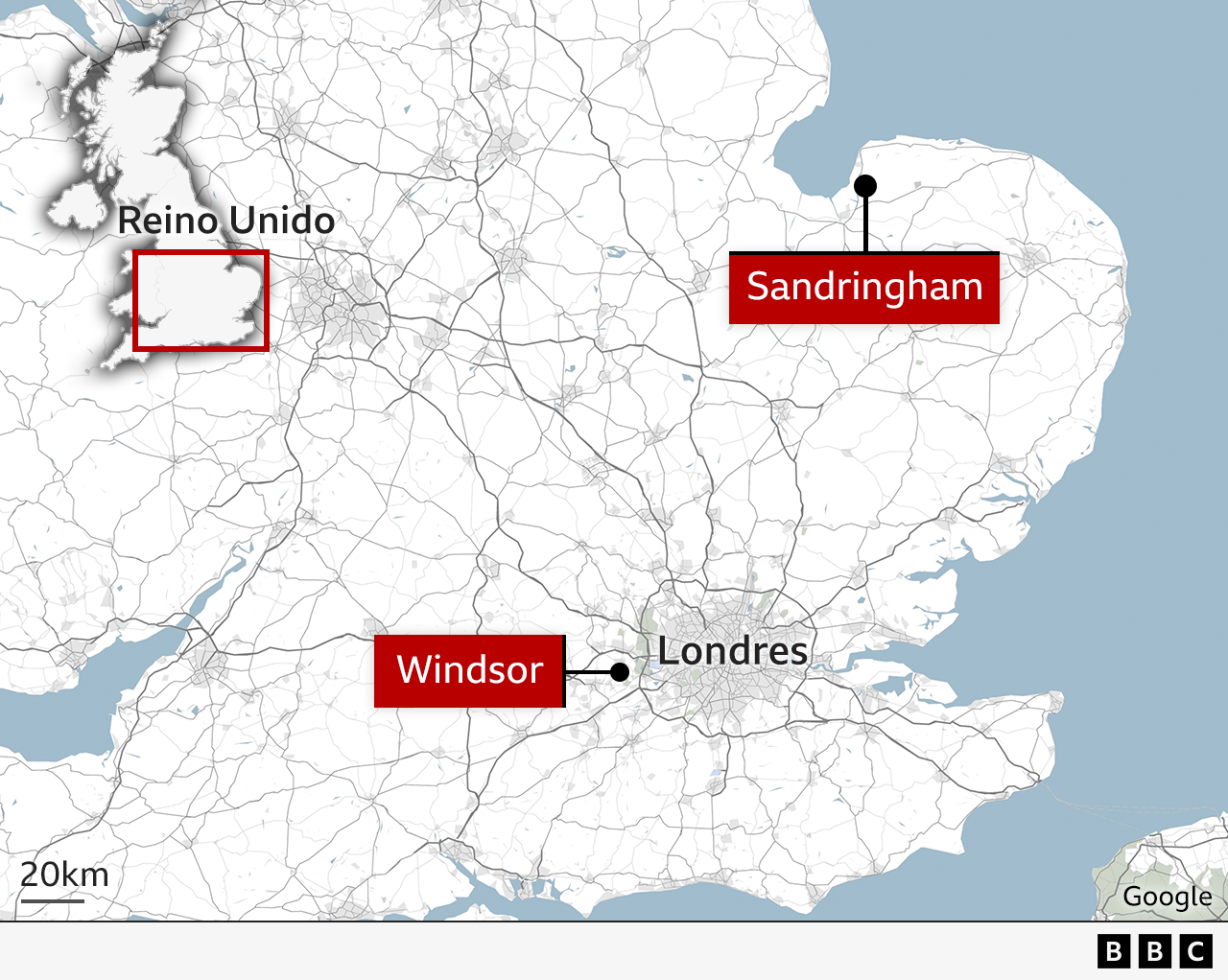

Imágenes registraron la llegada de varios vehículos a su residencia en la finca de Sandringham, en Norfolk, al este de Inglaterra, durante la mañana de este mismo día, cuando cumple 66 años.

El arresto se produce después de que la Policía de Thames Valley confirmara que estaba analizando una denuncia por el presunto intercambio de información confidencial entre el exmiembro de la realeza y el fallecido delincuente sexual Jeffrey Epstein.

“Como parte de la investigación, hoy hemos arrestado a un hombre de unos sesenta años de Norfolk bajo sospecha de mala conducta en un cargo público y estamos realizando búsquedas en domicilios de Berkshire y Norfolk”, sostiene un comunicado de las autoridades.

La semana pasada, la BBC dijo que tuvo acceso a un informe elaborado por Mountbatten Windsor que incluía una lista de “oportunidades comerciales de alto valor” en Afganistán, cuando ejercía como enviado comercial de Reino Unido.

Ese documento fue presuntamente remitido por el expríncipe a Epstein en 2010. No obstante, se desconoce si este episodio en específico es el que investigan las autoridades.

“Mi comprensión es que este arresto se refiere únicamente a la presunta mala conducta en el ejercicio de un cargo público y que, evidentemente, se trata de un momento muy significativo, dado que el expríncipe ha sido arrestado”, señaló Lucy Manning, corresponsal de la BBC.

Mountbatten Windsor ha negado en repetidas ocasiones haber cometido algún delito vinculado a los archivos de Epstein.

El monarca, por su parte, expresó oficialmente sentirse “preocupado” por la noticia de su hermano.

“Lo que sigue ahora es el proceso completo, justo y adecuado mediante el cual este asunto será investigado de la manera apropiada y por las autoridades competentes”, indicó.

“En esto, como he dicho antes, cuentan con todo nuestro apoyo y cooperación, plenos y sinceros. Permítanme dejarlo claro: ‘la ley debe seguir su curso'”, añadió el rey.

La policía señaló que el detenido permanece bajo custodia, aunque no mencionó directamente a Mountbatten Windsor.

“No revelaremos el nombre del hombre arrestado, según las directrices nacionales. Recuerde también que este caso ya está activo, por lo que se debe tener cuidado con cualquier publicación para evitar incurrir en desacato al tribunal”, comentaron.

El antiguo príncipe fue despojado de sus títulos después de que una de las víctimas de Epstein, Virginia Giuffre, alegara que había sido traficada para mantener relaciones sexuales con él, algo que Mountbatten Windsor también ha rechazado.

Una controversial amistad

Mountbatten Windsor ha enfrentado años de escrutinio por la estrecha relación que mantuvo con Epstein, quien se quitó la vida en 2019 mientras estaba preso en Nueva York a la espera de juicio por cargos de tráfico sexual.

Ese mismo año, en una entrevista con el programa Newsnight de la BBC, el entonces duque afirmó que la última vez que vio al multimillonario convicto fue en diciembre de 2010, supuestamente para comunicarle que su amistad había llegado a su fin.

Sin embargo, en la víspera de Navidad de ese mismo año, Mountbatten Windsor presuntamente envió a Epstein un informe confidencial sobre oportunidades de inversión en la reconstrucción de la provincia de Helmand, en Afganistán, que en ese momento estaba bajo supervisión de las fuerzas armadas británicas y financiada con dinero del gobierno del Reino Unido.

Para entonces, Epstein ya era un delincuente sexual condenado.

El episodio que más afectó la imagen del exmiembro de la realeza y que provocó una crisis dentro de la familia real británica fueron las acusaciones de Giuffre en 2014.

La mujer, quien se suicidó en 2025 a los 41 años, afirmó que fue traficada por Epstein y su pareja, la también convicta Ghislaine Maxwell, y que fue obligada a mantener relaciones sexuales con Mountbatten Windsor.

El antiguo príncipe ha negado estas acusaciones de manera reiterada.

Giuffre presentó una demanda civil contra él en Estados Unidos en 2021, el caso se resolvió por un acuerdo entre las partes en febrero de 2022 por una suma estimada de 12 millones de libras (US$14 millones para la época)

Mountbatten Windsor, tercer hijo de la reina Isabel II, también ostentó el título de duque de York, que entregó el año pasado en medio de los escándalos, antes de que el rey le retirara el rango de príncipe.

Haz clic aquí para leer más historias de BBC News Mundo.

Suscríbete aquí a nuestro nuevo newsletter para recibir cada viernes una selección de nuestro mejor contenido de la semana.

También puedes seguirnos en YouTube, Instagram, TikTok, X, Facebook y en nuestro nuevo canal de WhatsApp.

Y recuerda que puedes recibir notificaciones en nuestra app. Descarga la última versión y actívalas.